Mit Cloud-Storage DORA-Anforderungen meistern

Was ist DORA? Während viele Unternehmen in Deutschland bereits auf einem guten Weg sind, ihre digitale Resilienz zu stärken, bleibt dennoch viel zu...

Es wird bereits als der "größte IT-Ausfall in der Geschichte" betitelt. Viele Systeme standen still, verursacht durch ein fehlerhaftes Update und eine falsche Konfiguration der US-Sicherheitsfirma CrowdStrike.

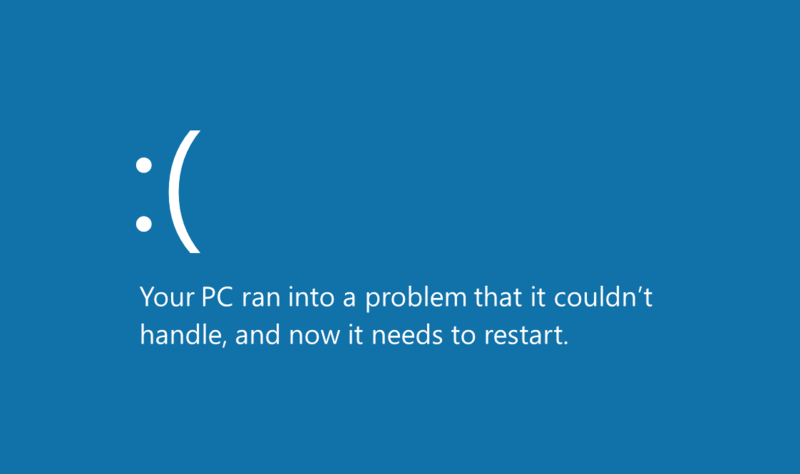

In diesem Blogpost beleuchten wir die Ursachen des globalen CrowdStrike-Ausfalls und die daraus resultierenden Auswirkungen des sog. „Blue Screen of Death“. Zudem präsentieren wir die fünf wichtigsten Erkenntnisse, die Sie aus diesem Vorfall ziehen können, um Ihre eigene IT-Sicherheit zu verbessern.

Am 19.07.2024 führte ein fehlerhaftes Software-Update bei CrowdStrike zu einem weitreichenden Ausfall von Windows-Systemen. Bei vielen Einrichtungen aus verschiedenen Sektoren kam es zu massiven Unterbrechungen bis hin zu Komplettausfällen von IT-Systemen. Laut Microsoft-Angaben seien 8,5 Millionen Rechner mit dem Betriebssystem Windows betroffen gewesen und zeigten den gefürchteten „Blue Screen of Death“. Diese Art von Fehler kann nicht nur Datenverluste verursachen, sondern auch kritische Dienste vollständig lahmlegen.

Der "Blue Screen of Death" (BSOD) ist eine Fehleranzeige von Microsoft Windows, die durch schwerwiegende Systemfehler verursacht wird. Der BSOD im Fall von CrowdStrike wurde durch ein fehlerhaftes Update des Virenschutzprogramms "Falcon" verursacht. Dieses Update führte zu einer Fehlfunktion, die Millionen von Windows-Nutzern weltweit betraf und zu wiederholten Systemabstürzen führte. Das Problem resultierte aus einer spezifischen Fehlfunktion innerhalb der CrowdStrike-Software, die kritische Systemfehler auslöste und viele Windows-Computer in einen BSOD-Boot-Loop zwang. CrowdStrike reagierte zwar schnell auf das fehlerhafte Update und schaffte es, bereits nach 78 Minuten Anleitungen zur Verfügung zu stellen, wie das Update entfernt werden konnte. Jedoch hatten Netzadministratoren Schwierigkeiten, die fehlerhafte Datei manuell zu entfernen und konnten teilweise auf die vor Fremdzugriffen geschützten Festplatten nicht zugreifen.

Die Auswirkungen des Ausfalls waren verheerend. Krankenhäuser standen vor der Herausforderung, die Patientenversorgung ohne Zugang zu digitalen Aufzeichnungen aufrechtzuerhalten. In Notfällen mussten Ärzte und Pflegepersonal auf Papierunterlagen zurückgreifen, viele (nicht lebensnotwendige) OPs wurden verschoben und auch Ambulanzen blieben geschlossen. In Flughäfen konnten auf keine Passagierlisten zugegriffen werden und es kam zu Verzögerungen beim Check-In sowie bei den Sicherheitskontrollen. In der Industrie kam es zu Produktionsausfällen und Lieferkettenproblemen. Stillstehende Maschinen und verzögerte Lieferungen hatten nicht nur finanzielle Verluste zur Folge, sondern gefährdeten auch langfristige Geschäftsbeziehungen.

Dieser globale Ausfall hat die Verwundbarkeit kritischer Infrastrukturen aufgezeigt und wertvolle Lektionen für Ihre IT-Sicherheit und die damit verbundene digitale Resilienz geliefert:

Der Ausfall zeigt deutlich die Risiken auf, die mit der ausschließlichen Nutzung integrierter Sicherheitssysteme verbunden sind. Mit der Implementierung unabhängiger und redundanter Sicherheitslösungen können Sie effektiv dagegensteuern und die Auswirkungen eines einzelnen Ausfalls minimieren. Redundanz in den Systemen kann verhindern, dass ein Fehler das gesamte Netzwerk lahmlegt. Beispielsweise könnten kritische Systeme durch Backup-Lösungen und alternative Sicherheitsprotokolle geschützt werden, die im Falle eines Ausfalls einspringen können.

2. Implementierung eines proaktiven Risikomanagements

Es ist entscheidend, potenzielle Risiken frühzeitig zu erkennen und zu bewältigen. Proaktives Risikomanagement bedeutet, kontinuierlich Bedrohungen zu identifizieren und Maßnahmen zur Minderung dieser Risiken zu ergreifen. Der CrowdStrike-Vorfall verdeutlicht, wie wichtig es ist, vorbereitet zu sein und präventive Maßnahmen zu ergreifen, um größere Schäden zu vermeiden. Dazu gehört auch die regelmäßige Durchführung von Risikoanalysen und die Entwicklung von Notfallplänen, die im Falle eines Ausfalls schnell aktiviert werden können.

Diversifizierte Cybersecurity-Strategien sind unerlässlich, um gegen verschiedene Bedrohungen gewappnet zu sein. Ein mehrschichtiger Sicherheitsansatz bietet zusätzlichen Schutz und kann verhindern, dass ein einzelner Fehler oder Angriff das gesamte System kompromittiert. Nutzen Sie deshalb verschiedene Protokolle und Technologien, um Ihre Netzwerke zu sichern. Firewalls, Virenschutzprogramme, Intrusion-Detection-Systeme und Verschlüsselungstechnologien können Sie bei der Bildung eines robustes Sicherheitsnetzes unterstützen.

Im Allgemeinen sind regelmäßige Wartung und Tests unerlässlich, um Schwachstellen in IT-Systemen zu erkennen und zu beheben. Der CrowdStrike-Ausfall zeigte jedoch, dass selbst aktuelle Updates Probleme verursachen können. Folgende Maßnahmen bieten einen besseren Schutz vor den spezifischen Herausforderungen und stellen eine sinnvollere Test-Strategie dar:

Die kontinuierliche Schulung und Weiterbildung von Mitarbeitenden und auch der Stakeholder ist entscheidend. Gut informierte und geschulte Teams können schneller und effektiver auf Sicherheitsvorfälle reagieren und diese sogar verhindern. Bieten Sie regelmäßige Schulungen und Sensibilisierungsprogramme an, um Ihr Personal auf dem neuesten Stand der Cybersicherheit zu halten. Dies umfasst auch die Schulung in der Erkennung von Phishing-Angriffen und anderen Social-Engineering-Techniken, die bspw. häufig als Einstiegspunkt für Cyberangriffe genutzt werden.

Der CrowdStrike-Ausfall hat nicht nur die Schwächen in der aktuellen IT-Sicherheitslandschaft aufgezeigt, sondern auch dringenden Handlungsbedarf verdeutlicht. Viele Unternehmen müssen ihre Sicherheitsstrategien überdenken und anpassen, um besser auf zukünftige Bedrohungen vorbereitet zu sein. Internationale Zusammenarbeit, Diversifizierung der Sicherheitslösungen und die Implementierung robuster Notfallpläne sind entscheidende Schritte, um die Resilienz zu erhöhen und die Auswirkungen von Ausfällen zu minimieren. Mit der neuen EU-Cybersicherheitsstrategie (u.a. NIS-2, DORA und dem Cyber Resilience Act) sind klare Leitlinien und Anforderungen gesetzt, die den Weg in eine sicherere digitale Zukunft ebnen sollen. Diese Regelungen zielen darauf ab, die Widerstandsfähigkeit digitaler Dienste zu verbessern, Unternehmen zu verpflichten, stärkere Sicherheitsmaßnahmen zu ergreifen, und eine schnellere Reaktion auf Sicherheitsvorfälle zu ermöglichen.

Die kontinuierliche Anpassung und Verbesserung der Cybersicherheitspraktiken wird entscheidend sein, um den Herausforderungen der sich ständig weiterentwickelnden Bedrohungslandschaft erfolgreich zu begegnen.

Als zentraler Speicherort mit Zero-Trust-Prinzipien und einfachem Dateiaustausch ohne Umwege bieten wir Ihnen eine sichere und einfach integrierbare Cloud-Lösung, die Sie bei der Erfüllung vieler Compliance-Anforderungen unterstützt. DRACOON wird unabhängig von gängigen Betriebssystemen betrieben und ermöglicht somit selbst bei weitreichenden Systemausfällen den sicheren Zugriff auf Ihre Daten. Unsere BSI C5 Typ-2-Testierung und Zertifizierungen nach ISO 27001-Normen signalisieren ein hohes Maß an Datensicherheit und bieten eine solide Grundlage für die volle Kontrolle und Integrität Ihrer sensiblen Unternehmensdaten.

Was ist DORA? Während viele Unternehmen in Deutschland bereits auf einem guten Weg sind, ihre digitale Resilienz zu stärken, bleibt dennoch viel zu...

Die Digitalisierung verändert das Gesundheitswesen grundlegend. Mit dem Digital-Gesetz (DigiG) hat die Bundesregierung einen entscheidenden...

Das Digital-Gesetz (DigiG) markiert einen Meilenstein in der digitalen Transformation des deutschen Gesundheitswesens. Für...

Einführung in die IT-Notfallplanung nach BSI Was ist IT-Notfallplanung? Die IT-Notfallplanung spielt eine zentrale Rolle in der Sicherstellung der...

Die steigende Bedeutung der IT-Sicherheit im Finanzsektor Die fortschreitende Digitalisierung stellt den Finanzsektor vor enorme Herausforderungen....