5 Anforderungen an die Datenspeicherung für österreichische Banken unter der DSGVO

Österreichische Banken arbeiten unter einem der strengsten Datenschutzrahmen in Europa. Die DSGVO legt grundlegende Anforderungen fest, doch der...

Die ganze Welt spricht Cloud. Auch in Deutschland nutzen 84 Prozent der Unternehmen Cloud-Lösungen, wie eine Studie belegt. Doch wie viele von den Cloud-Nutzern sind IT-Muttersprachler und verstehen, wie ein Cloud-System funktioniert und wie sie es schützen können?

Um eine Sprache sicher zu beherrschen, sind Grammatik-Grundlagen nötig. Genauso verhält es sich, wenn Sie in Ihrem Unternehmen Cloud „sprechen“. Es reicht nicht, alle Daten in der Cloud zu „sichern“ bzw. abzulegen und alle bekannten IT-Sicherheitsrisiken sind beseitigt.

Um „fließend“ Cloud zu sprechen und Cloud-Lösungen sicher – ohne Verlust oder ungewollte Einsicht in Ihre Daten – in Ihrem Unternehmen einzusetzen, brauchen Sie ein grundlegendes Verständnis von Cloud-Computing und Cloud-Sicherheit.

Zum Einmaleins der Cloud-Sprachgrundlagen gehört unter anderem, die Antworten auf folgende Fragen zu kennen:

Cloud-Sicherheit (Englisch: cloud security) ist ein Teilbereich der IT-Sicherheit. Im Allgemeinen geht es bei IT-Sicherheit darum, Ihr Computer-Netzwerk vor Viren zu schützen; darum, dass Ihre Daten nicht verlorengehen und Unbefugte keinen Zugang erhalten.

Cloud-Sicherheit bedeutet, speziell die Cloud-Umgebung durch vielerlei Maßnahmen zu schützen, die Daten zu sichern und deren Verfügbarkeit zu gewährleisten.

Damit Sie besser einschätzen können, wie wichtig Cloud-Security für Ihr Unternehmen ist, erklären wir zunächst, wie Cloud-Computing funktioniert und gehen dann näher auf die Ziele der Cloud-Sicherheit ein.

Früher war die ganze IT-Infrastruktur im eigenen Unternehmen zentralisiert. Das beinhaltete sowohl die Hardware als auch die Software sowie das gesamte Netzwerk. Heute nutzen die meisten Unternehmen Datenspeichersysteme und Rechenleistungen verschiedener Cloud-Anbieter.

Was hat sich dadurch geändert?

Sie und Ihre Mitarbeiter rufen Daten im Arbeitsalltag auf Ihrem Endgerät ab. Software und die dafür benötigte Hardware wie Server, physikalische Netzwerke und Datenspeicher verwaltet Ihr Cloud-Anbieter. Sie bedienen lediglich die Terminals – und speichern, bearbeiten und verwalten beispielsweise Dokumente, Videos und Informationen. Ob Sie dafür Ihr Smartphone oder Ihren Laptop nutzen, spielt keine Rolle. Sobald Sie mit dem Internet verbunden sind, haben Sie Zugriff auf die Daten und können diese weiterverarbeiten. Damit erleichtert die Cloud auch das mobile Arbeiten.

Was ist auch mit cloud-basierten Anwendungen gleich geblieben?

Risiken wie der Verlust, die Beschädigung oder der Raub Ihrer Daten bestehen zunächst auch weiterhin, wenn Sie eine cloud-basierte Anwendung nutzen. Ihre Daten liegen statt auf Ihren Servern auf denen eines IT-Dienstleisters, aber die Technologien dahinter sind dieselben und deshalb noch genauso schutzbedürftig.

Liegt die Verantwortung der Cloud-Sicherheit einzig und allein bei den Anbietern? Die Antwort darauf hängt davon ab, welche Cloud-Services Sie wählen. Dementsprechend verschieben sich Verantwortlichkeiten zwischen Ihnen und Ihrem Cloud-Anbieter.

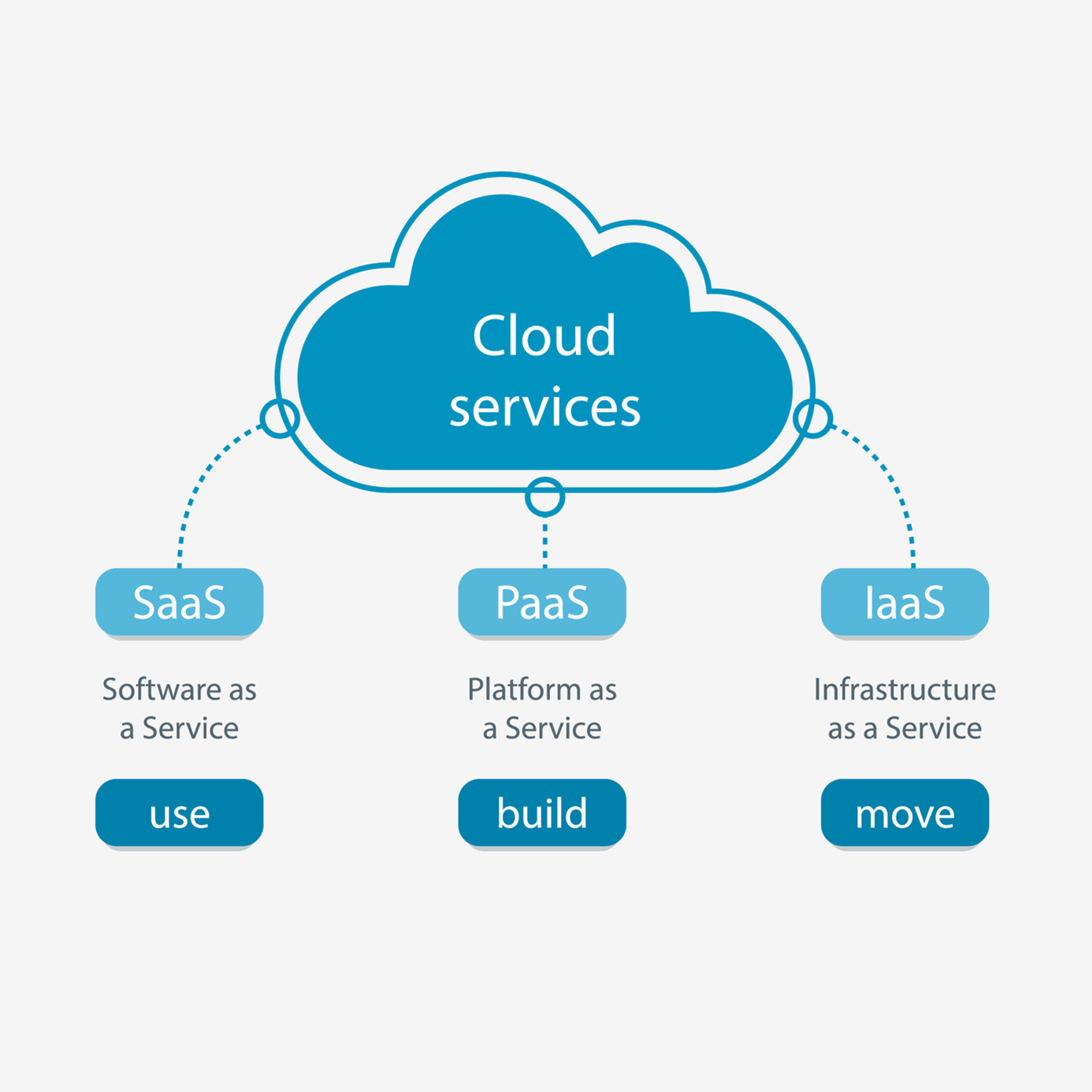

Es wird grundsätzlich unterschieden zwischen Software-as-a-Service (SaaS), Platform-as-a-Service (PaaS) und Infrastructure-as-a-Service (IaaS). Der Zusatz „as-a-Service“ meint dabei jeweils die Bereitstellung als Dienstleistung bzw. Service via Internet.

Der Leistungsumfang der Cloud-Anbieter nimmt von IaaS zu SaaS immer weiter zu. Je mehr Leistungen Sie von einem Provider beziehen, desto mehr Verantwortung trägt dieser in Sachen Cloud-Sicherheit. Dabei sind Sie als Kunde jedoch immer auch mitverantwortlich. Inwiefern? Das erfahren Sie, wenn wir jetzt gemeinsam vertiefen, wie Cloud-Sicherheit funktioniert und welche Komponenten dabei zu schützen sind.

Im Einzelnen verfolgt Cloud-Security folgende Schutzziele:

Um diese IT-Schutzziele zu erreichen, müssen Sie gemeinsam mit Ihrem Cloud-Anbieter folgende Komponenten lückenlos schützen:

Je nachdem, welchen Cloud-Service Sie nutzen, unterscheiden sich die Eigentumsverhältnisse dieser Komponenten – und es sind entsprechend Sie oder Ihr Cloud-Anbieter für den jeweiligen Schutz zuständig.

Unabhängig davon, für welchen Service Sie sich entscheiden, beginnt erfolgreiche Cloud-Sicherheit damit, dass Sie einen zuverlässigen Anbieter auswählen. Denn viele Anbieter arbeiten nur mit einem Basis-Schutz, weshalb Sie bei der Wahl genauer hinsehen sollten. Als Hilfestellung finden Sie in diesem Artikel einige Tipps des Bundesamts für Sicherheit in der Informationstechnik (BSI).

Neben den Cloud-Services sollten Sie auch die jeweiligen Speicher- und Bereitstellungsmodelle berücksichtigen, denn sie unterscheiden sich in der jeweiligen Sicherheitsstufe. Jedes Speicher-Modell ist für bestimmte Anwendungsszenarien sinnvoll.

Im Gegensatz zur Public Cloud werden Ressourcen nicht geteilt, sondern ausschließlich von autorisierten Personen im Unternehmen genutzt. Die Private Cloud lässt sich daher individueller auf Ihre Kundenbedürfnisse zuschneiden.

Genau genommen gibt es diese zwei Cloud-Speicher: Private Cloud und Public Cloud. In der Praxis werden die beiden Modelle aber oft auch miteinander kombiniert:

Die Cloud-Speicher zu unterscheiden und zu wissen, wie Sie sie kombinieren können, hilft Ihnen dabei, zu entscheiden, welcher Speicher in Ihrem Anwendungsfall sinnvoll ist. Wichtig dabei ist, die Cloud-Speicher miteinander zu vergleichen, da diese je nach Anbieter unterschiedlich intensiv geschützt werden.

Viele Cloud-Anbieter arbeiten mit einem Basis-Schutz, der die absoluten Mindestansprüche an die IT-Sicherheit erfüllt. Das ist zu schwach.

Cloud-Computing macht vieles möglich. Zum Beispiel, remote zu arbeiten, weil Sie von überall auf Ihre Daten zugreifen können. Gleichzeitig bedeutet das aber auch neue Herausforderungen in puncto Cloud-Sicherheit. Inwiefern? Während die IT früher bildlich gesprochen einen Wassergraben gezogen und eine Burg um die IT-Landschaft in Ihrem Unternehmen gebaut hat, sind heute viele einzelne Lager entstanden. Diese einzelnen Lager zu schützen, ist herausfordernd.

Welche Herausforderungen sind das im Einzelnen?

Statt alle Daten direkt in die Cloud umzuziehen und die neue Anwendungen im Unternehmen sofort für alle Mitarbeiter freizuschalten, sollten Sie diese erst einmal testen. So vermeiden Sie, von Inkompatibilitätsproblemen überrascht zu werden.

Was ist die Lösung?

Nehmen Sie sich für den Wechsel Zeit und erstellen Sie eine Liste der Assets, Systeme und Services, die Sie im Unternehmen in die Cloud umziehen. Besprechen Sie dies vorab mit Ihrem Cloud-Anbieter und fragen Sie nach der Kompatibilität.

Verschiedene Unternehmensstandorte, eine Vielzahl an Endgeräten und unterschiedliche Cloud-Speicher (Private Cloud oder Public Cloud) können Cloud-Computing schnell unübersichtlich werden lassen. Hinzu kommt, dass Abteilungen innerhalb eines Unternehmens die Cloud-Anwendungen unterschiedlich nutzen.

Was ist die Lösung?

Benennen Sie einen Verantwortlichen, der sich um die Cloud-Strategie kümmert und Best Practices kommuniziert.

Die Standard-Sicherheits-Einstellung Ihrer Cloud-Anwendungen muss von Ihnen und jedem Ihrer Mitarbeiter selbst konfiguriert werden. Denn nur so können Sie einige der Datenlecks beheben. Versäumen Sie es, die Standard-Einstellungen zu konfigurieren, erhalten mehr Menschen als beabsichtigt Einsicht in Ihre Daten.

Dies ist besonders zu beachten, wenn Sie Informationen mit jemandem teilen, der selbst den Cloud-Dienst nicht nutzt. Es gibt unterschiedliche Verfahren, um hier auf Nummer sicher zu gehen.

Was ist die Lösung?

Instruieren Sie jeden Mitarbeiter, diese Sicherheits-Einstellung vor der erstmaligen Cloud-Nutzung entsprechend zu konfigurieren.

Einige lassen sich dazu verlocken, ihre Informationen wie Benutzernamen und Passwort im Browser zu speichern, sodass sie beim Öffnen der Cloud-Anwendungen direkt hinterlegt sind. Der Anmeldeprozess ist dadurch einfach, aber auch risikoreich. Schadprogramme und Dritte erhalten ebenfalls leichten Zugang zu Ihren Daten und Anwendungen. Auch unsichere Passwörter erleichtern es Hackern, Daten zu klauen.

Was ist die Lösung?

Wählen Sie starke Passwörter und bewahren Sie diese sicher auf. Authentifizieren Sie sich unbedingt mehrfach. Beispielsweise über einen einmalig gültigen Zugangs-Code oder Ihren Fingerabdruck. Fragen Sie Ihren Cloud-Anbieter dahin gehend nach verfügbaren Lösungen.

Wenn Sie und Ihre Mitarbeiter unsichere Netze – wie beispielsweise WLAN-Hotspots an Flughäfen – nutzen, können Dritte sich in Ihre Datenübertragung einklinken.

Was ist die Lösung?

Um zu vermeiden, dass Unbefugte Ihre Daten einsehen, nutzen Sie ausschließlich sichere Netze und verschlüsselte Datenübertragungen.

APIs sind Schnittstellen, über die verschiedene Programme bzw. Anwendungen miteinander kommunizieren können. Sind diese nicht ausreichend gesichert, haben Hacker leichten Zugriff.

Was ist die Lösung?

Je nachdem, welchen Cloud-Service Sie gewählt haben, müssen diese Schnittstellen von Ihrem Provider oder von Ihren Entwicklern mehrfach geschützt werden.

Das sind einige Fragen, die Sie dabei stellen sollten:

Personenbezogene Daten sind gemäß der DSGVO besonders zu schützen. Das betrifft alle Daten, die Rückschlüsse auf eine Person ermöglichen. Jedes Unternehmen verarbeitet zumindest personenbezogene Daten von Kunden oder Mitarbeitern. Behörden sowie Energiedienst- und Telekommunikationsdienstleister fallen dabei vermehrt auf. Deshalb ist es zwingend notwendig, dass sich Ihr Cloud-Provider ebenfalls an die gesetzlichen Vorschriften der DSGVO hält, um alle Anforderungen zu erfüllen.

Was ist die Lösung?

Informieren Sie sich unbedingt darüber, wo die Rechenzentren Ihres Cloud-Anbieters stehen und welchen Gesetzen dieser unterliegt. Fragen Sie Ihren Anbieter nach den Maßnahmen zum Schutz von personenbezogenen Daten.

Für jede dieser sechs Herausforderungen gibt es entsprechende Sicherheitslösungen. Ob es Ihnen gelingt, ein ganzheitliches IT-Sicherheitskonzept umzusetzen, steht und fällt mit der Auswahl des richtigen Cloud-Anbieters. Wie können Sie diese Aufgabe bewältigen?

Da Datenschutz und Datensicherheit nur im Team erfolgreich umgesetzt werden können und Sie einen Teil der Verantwortung einem Cloud-Anbieter übertragen, kommt es darauf an, diesen wohlüberlegt zu wählen. Dieser muss die „Cloud-Sicherheits-Grammatik“ wie ein IT-Muttersprachler beherrschen, sonst entstehen Risiken für Ihre Cloud-Security. Wie können Sie die „Sprachkenntnisse“ eines Anbieters prüfen? Gibt es rationale Fakten, um Cloud-Provider zu beurteilen?

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) stellt diese Fakten bereit:

Um die Frage zu beantworten, welche Cloud am sichersten ist, nutzen Sie die rationalen Kriterien, die das Bundesamt für Sicherheit in der Informationstechnik bereitstellt. So können Sie Ihren Cloud-Provider auf Herz und Nieren prüfen.

Allein die Tatsache, dass Sie Cloud-Computing nutzen, bedeutet nicht, dass Sie Ihre Daten auch sicher in der Cloud speichern. Für eine sichere Cloud sind vielfältige Maßnahmen erforderlich. Angefangen bei Ihrer Wahl des Cloud-Providers bis zum Umgang jedes Endnutzers mit den Anwendungen. Cloud-Sicherheit gelingt nur im Team!

Wir von DRACOON gehen über den Basis-Schutz der meisten Cloud-Anbieter weit hinaus. Warum? Weil Ihre Daten Ihnen gehören – und zwar nur Ihnen! Damit uns das gelingt, arbeiten wir mit einer lückenlosen Ende-zu-Ende-Verschlüsselung. So können Inhalte, die von Ihnen und Ihren Mitarbeitern bearbeitet und versandt werden, nicht vom Anbieter – also von uns – eingesehen werden.

Wie funktioniert das?

Nur befugte Personen können die Dokumente öffnen. Wie? Durch eine Ende-zu-Ende-Verschlüsselung kombiniert mit einer clientseitigen Verschlüsselung. So verbleibt der Schlüssel immer beim Client, bei Ihnen. Da der Cloud-Anbieter diesen Client-Schlüssel nicht hat, können die Daten nicht geöffnet oder eingesehen werden.

Warum ist das so wichtig?

Nutzen Sie einen Anbieter, für den Ihre Dokumente unsichtbar sind, kann dieser Ihre Daten auch nicht auf Anfrage aushändigen. Was er nicht hat, kann er nicht herausgeben. So können Sie auf höchste Sicherheit Ihrer Daten vertrauen! Auf diese Weise nutzen Sie alle Vorteile von Cloud-Computing und haben trotzdem die volle Datenkontrolle.

Wir von DRACOON lassen uns und unsere Cloud-Lösung betriebsunabhängig prüfen und sind mehrfach zertifiziert – unter anderem vom BSI. So beweisen wir Ihnen, dass Sie sich bei uns auf höchste Sicherheit verlassen können.

Österreichische Banken arbeiten unter einem der strengsten Datenschutzrahmen in Europa. Die DSGVO legt grundlegende Anforderungen fest, doch der...

Einleitung Schweizer Finanzinstitute operieren unter einigen der strengsten Datenschutzregimes der Welt. Bankgeheimnis, Kundenvertraulichkeit und...

Deutsche Versicherungsunternehmen verarbeiten hochsensible personenbezogene Daten wie Gesundheitsakten, Schadenshistorien und...

Gemäß dem sogenannten Patriot Act mussten Unternehmen in den USA bereits seit 2011 Daten, die sie gespeichert haben und die zum Gegenstand von...

Was ist IT-Sicherheit? IT-Sicherheit, auch bekannt als Informationssicherheit oder Cybersicherheit, umfasst Maßnahmen und Mechanismen, die darauf...

4 Min. Lesezeit

Das Fax im digitalen Zeitalter Trotz seiner als überholt geltenden Technologie nutzen in Deutschland immer noch ca. 82% der Unternehmen Faxgeräte...