Mit Cloud-Storage DORA-Anforderungen meistern

Was ist DORA? Während viele Unternehmen in Deutschland bereits auf einem guten Weg sind, ihre digitale Resilienz zu stärken, bleibt dennoch viel zu...

Die neunte Ausgabe des ENISA-Berichts über die Bedrohungslandschaft (ETL), die im Oktober 2021 veröffentlicht wurde, enthält eine Liste der wichtigsten Bedrohungen für die Cybersicherheit in der Europäischen Union. Das Internet kennt keine Grenzen, und solche Bedrohungen sind nicht nur in der EU anzutreffen. Es ist jedoch gut, die Trends zu verfolgen und Sicherheitslösungen zu identifizieren, die Unternehmen helfen, diese Bedrohungen zu bekämpfen.

In diesem Blogbeitrag gehen wir auf die einzelnen Bedrohungen ein und zeigen auf, wie wir Ihnen dabei helfen können, sie zu bewältigen.

https://www.consilium.europa.eu/de/infographics/cyber-threats-eu/

Laut der Studie hat sich der finanzielle Schaden durch Ransomware mehr als verdoppelt. Dies zeigt, dass private Organisationen und der öffentliche Sektor noch immer nicht in der Lage sind, diese Art von Angriffen zu bewältigen. Der Hauptgrund dafür ist, dass ein Angriff zwar sehr einfach auszuführen ist, der Aufbau einer Abwehr jedoch sehr schwierig ist. Unternehmen kämpfen immer noch um das Gleichgewicht zwischen Produktivität und Sicherheit, wobei letztere meist zu kurz kommt.

Mit DRACOON werden alle Ihre Dateien mehrfach gesichert. Eine Technik namens "Versionierung" ermöglicht es Benutzern, frühere Versionen derselben Datei zurückzusetzen, was eine sofortige Lösung gegen Ransomware darstellt.

https://www.consilium.europa.eu/de/infographics/cyber-threats-eu/

Seit den Anfängen der Computervernetzung standen Computerviren immer an der Spitze des bösartigen Raums in der digitalen Welt. Auch wenn sich die Antiviren-Technologie erheblich verbessert hat, ist Malware immer noch in den Nachrichten zu finden.

Eine der Möglichkeiten, die Ausbreitung von Malware zu verhindern, besteht darin, schadhafte Dateien in einem frühen Stadium des Infektionszyklus zu erkennen. Durch die Integration mit G-Data werden Dateien in DRACOON auf Malware gescannt und die Verbreitung schädlicher Inhalte im Netzwerk verhindert. Weitere Informationen zu G-Data folgen in Kürze.

https://www.consilium.europa.eu/de/infographics/cyber-threats-eu/

Die Studie zeigt auch, dass Kryptowährungen die häufigste von Cyberkriminellen verwendete Zahlungsmethode sind. Ein häufiger Angriff besteht darin, schlecht verwaltete Server zu kompromittieren, auf denen Cyberkriminelle Kryptowährungen schürfen und davon profitieren können, während die Opferorganisation die Rechnung bezahlt.

DRACOON bietet eine Cloud-Lösung für eine verschlüsselte Ende-zu-Ende-Plattform zum Austausch von Dateien und Daten. Alle Kunden haben die volle Kontrolle über ihre Daten, während DRACOON sich um den Rest kümmert.

https://www.consilium.europa.eu/de/infographics/cyber-threats-eu/

Es gibt einen Grund, warum Dateien immer noch als E-Mail-Anhänge versenden. Es ist einfach und es funktioniert. Dies bringt jedoch auch eine Reihe von Sicherheitsrisiken mit sich, wie schadhafte Anhänge und den Verlust der Kontrolle über die Datei.

Mit DRACOON können Benutzer Dateien ganz einfach per E-Mail versenden, indem sie einen Share-Link erstellen, der dem Empfänger Zugriff auf die Informationen gewährt und der dem Absender die volle Kontrolle über die Daten gibt. Noch einfacher wird dies mit dem Microsoft Outlook Add-In, das Anhänge automatisch in DRACOON Share-Links umwandelt.

https://www.consilium.europa.eu/de/infographics/cyber-threats-eu/

Ungeachtet von Datenschutzbestimmungen wie der DSGVO machen Datenlecks immer noch regelmäßig Schlagzeilen. Dies betrifft nicht nur die Freiheiten des Einzelnen, dessen persönliche Daten unbekannten Gegnern ausgesetzt sind, sondern auch Unternehmen mit ihrem geistigen Eigentum und ihren Geschäftsgeheimnissen.

DRACOON bietet ein anpassbares System zur Datenklassifizierung, bei dem Regeln zentral durchgesetzt werden können, wodurch das Risiko menschlicher Fehler oder Insider-Bedrohungen verringert wird.

https://www.consilium.europa.eu/de/infographics/cyber-threats-eu/

Der Ruf eines Unternehmens wird unter anderem davon bestimmt, wie zuverlässig seine Dienstleistungen sind. Eine Unterbrechung der Dienste führt vor allem dann zu finanziellem Schaden, wenn die Einnahmen durch Online-Transaktionen erzielt werden. Für einige Unternehmen ist der Zugang zu Daten für die Bereitstellung von Diensten von größter Bedeutung.

DRACOON nutzt eine hoch skalierbare Infrastruktur und Netzwerkschutz, um Kundendaten mit hohen Verfügbarkeitsanforderungen zu sichern. In Vorbereitung auf die ISO 22301-Zertifizierung implementiert DRACOON auch robuste Business-Continuity-Management-Prozesse für eine schnellere und zuverlässige Systemwiederherstellung im Falle von Cyber-Angriffen.

https://www.consilium.europa.eu/de/infographics/cyber-threats-eu/

Durch das Internet haben wir Informationen in Sekundenschnelle in der Hand. Ein solches technologisches Wunderwerk ist gut, wird aber auch für zweifelhafte Zwecke genutzt. Bei so vielen verfügbaren Informationen ist es für den Leser schwierig, ihre Echtheit oder ihre Quelle zu überprüfen.

Mit DRACOON haben Sie die Kontrolle über Ihre Daten. Die Verschlüsselungstechnologie gewährleistet, dass Ihre Daten sicher sind und nur von Ihnen eingesehen werden können. Durch eine Partnerschaft mit FP-Sign können Dateien digital signiert werden, um die Authentizität der weitergegebenen Informationen zu gewährleisten und dem Empfänger die Gewissheit zu geben, dass sie aus einer zuverlässigen Quelle stammen.

https://www.consilium.europa.eu/de/infographics/cyber-threats-eu/

Die Verwaltung der IT-Infrastruktur ist nicht nur teuer, sondern auch schwierig. Benutzerfehler und Fehlkonfigurationen von Servern gehören zu den größten Sicherheitsbedrohungen, wie die ENISA berichtet. Die Verlagerung in die Cloud hat dazu beigetragen, einen Teil dieser Bedrohung zu entschärfen, da sich die Unternehmen auf ihr Geschäft konzentrieren können und der Cloud-Anbieter sich um die zugrunde liegende Technologie kümmert.

Mit zertifizierten Rechenzentren in Deutschland bietet DRACOON eine zuverlässige und belastbare Cloud-Infrastruktur für die Datei- und Datenaustauschplattform. Server und Dienste werden automatisch durch eine Konfigurationstechnologie gehärtet, die auf CIS Benchmarks und anderen bekannten Sicherheitsstandards basiert.

https://www.consilium.europa.eu/de/infographics/cyber-threats-eu/

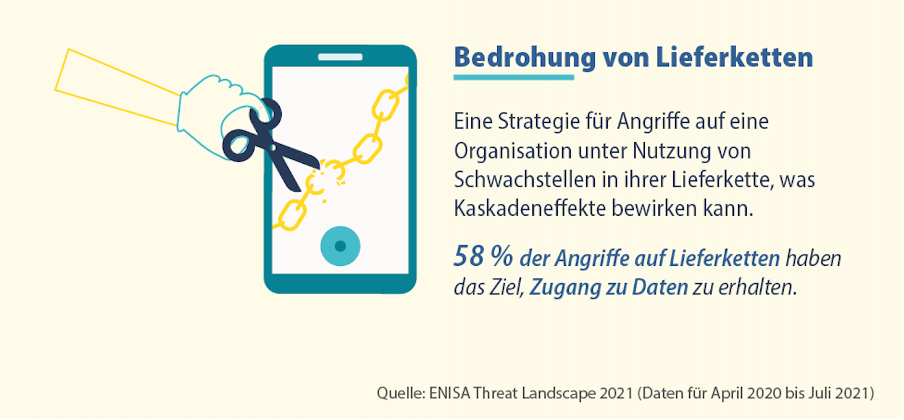

Die Welt ist ein zusammenhängendes Netz von Produkten und Dienstleistungen. In manchen Fällen ist es schwer zu erkennen, welches Glied der Kette das Geschäft stören könnte.

Aus diesem Grund ist DRACOON nach den höchsten verfügbaren Sicherheitsstandards wie ISO 27001 und BSI C5:2020 zertifiziert. Als Cloud-Anbieter bietet DRACOON volle Transparenz über das Sicherheitsprogramm und ermöglicht es den Kunden zu entscheiden, wie sie DRACOON am besten in ihr eigenes Technologie- und Risikoprofil integrieren können.

In diesem Abschnitt erklären wir Ihnen noch einmal die wichtigsten Begriffe und klären entscheidende Fragen rund um das Thema.

Der Begriff „Cyber-Angriff“ bezeichnet den gezielten Angriff im virtuellen Cyber-Raum auf ein oder mehrere informationstechnische Systeme, der zum Ziel hat, die betroffenen IT-Systeme völlig oder zum Teil zu beeinträchtigen.

Unter Cybersecurity oder IT-Sicherheit versteht man den Schutz von Computersystemen, Netzwerken, Robotern oder cyber-physischen Systemen vor einer Beschädigung ihrer Hard- und Software, vor Diebstahl oder den von ihnen verarbeiteten Daten sowie dem Missbrauch von Diensten und Funktionen oder deren Unterbrechung.

Mit Hilfe einer Cyber-Versicherung können sich Unternehmen gegen Schäden absichern, die durch den Angriff von Hackern oder andere Internetrisiken entstehen. Sie macht dann Sinn, wenn Unternehmen mit sensiblen Daten arbeiten und ihr Geschäftsbetrieb von der Verfügbarkeit dieser Daten abhängt. Sie mildert die finanziellen Folgen eines Angriffs und bietet darüber hinaus im Notfall viele Serviceleistungen. So entschädigt sie beispielsweise die Unterbrechung des Betriebes, erstattet die Kosten für die Datenwiederherstellung, übernimmt Drittschäden, bezahlt eine IT-Forensik, bietet eine Rechtsberatung für Datenschutzverletzung an und übernimmt die Kosten eines Krisenkommunikators und / oder eines Call-Centers.

Unter Ransomware versteht man eine Art von böswilligen Angriffen, bei denen Cyberkriminelle die Daten einer Organisation verschlüsseln und für die Wiederherstellung des Zugangs Lösegeld verlangen. Die durchschnittliche Höhe des Verlangten Lösegelds hat sich inzwischen verdoppelt.

Schädliche Software, die für folgende Ziele verwendet wird: Beschädigung oder Störung eines Geräts oder unbefugtes Eindringen in das Gerät. Malware-Angriffe haben in der EU um 43% abgenommen.

Die unbefugte Verwendung von Computern, Smartphones und Tablets von Personen zur Generierung von Kryptowährungen. Die Verwendung von Kryptowährungen ist nach wie vor die häufigste von Cyberkriminellen genutzte Auszahlungsmethode.

Versuche, Passwörter oder Kreditkartendaten durch verschiedene Techniken wie Phishing, Smishing und Spam zu stehlen. Nach wie vor dominieren Köderversuche im Zusammenhang mit COVID-19 die E-Mail-Angriffskampagnen.

Die Weitergabe sensibler, vertraulicher oder geschützter Daten an ein nicht vertrauenswürdiges Umfeld. Es waren mehr Fälle von Gesundheitsdatenmissbrauch zu verzeichnen.

🔎 Distributed Denial of Service-Angriffe (DDoS-Angriffe)

Angriffe, bei denen die Netz- oder Systemnutzer am Zugang zu einschlägigen Informationen, Diensten und anderen Ressourcen gehindert werden. Infolge von COVID-19 hat es mehr als 10 Millionen DDoS-Angriffe gegeben.

Vorsätzlicher Angriff, der darin besteht, falsche und irreführende Informationen zu kreieren oder weiterzugeben, um die öffentliche Meinung zu manipulieren. COVID-19 ist eines der Hauptthemen für Desinformationsangriffe.

Sie gehen zumeist auf menschlichen Irrtum oder physische Schäden an IT-Infrastruktur zurück. 50% der Angriffe gehen auf Fehlkonfigurationen zurück.

Eine Strategie für Angriffe auf eine Organisation unter Nutzung von Schwachstellen in ihrer Lieferkette, was Kaskadeneffekte bewirken kann. 58% der Angriffe auf Lieferketten haben das Ziel, Zugang zu Daten zu erhalten.

Laut einer Studie des Branchenverbandes Bitkom unterlagen bereits 2018 rund 70% der deutschen Unternehmen einem Cyber-Angriff. Die Dunkelziffer liegt mit großer Wahrscheinlichkeit noch höher. Da Cyber-Angriffe auch gleichzeitig mit einem großen Reputationsverlust für das jeweilige Unternehmen einhergehen, scheuen sich viele davor, die Vorkommnisse im eigenen Unternehmen öffentlich zu machen.

Durch die Covid-Pandemie wurde zwangsweise in vielen Unternehmen ein digitaler Wandel angestoßen. Innerhalb kürzester Zeit waren Firmen gezwungen, ihre Mitarbeiter ins Homeoffice zu schicken. Diese Nachfrage nach digitalen Infrastrukturen lieferte jedoch auch zusätzliche Angriffsflächen, die Hacker weidlich ausnutzen.

Was ist DORA? Während viele Unternehmen in Deutschland bereits auf einem guten Weg sind, ihre digitale Resilienz zu stärken, bleibt dennoch viel zu...

Die Digitalisierung verändert das Gesundheitswesen grundlegend. Mit dem Digital-Gesetz (DigiG) hat die Bundesregierung einen entscheidenden...

Das Digital-Gesetz (DigiG) markiert einen Meilenstein in der digitalen Transformation des deutschen Gesundheitswesens. Für...

So unterzeichnen Sie digital, schnell und einfach Dokumente Die klassische handschriftliche Signatur hat ausgedient. Zu zeitaufwändig, zu umständlich...

1 Min. Lesezeit

DRACOON bietet eine sichere Lösung, mit der Microsoft Office 365 DSGVO-konform genutzt werden kann, da Microsoft keinen Zugriff auf die Daten erhält...